سايبر سكيورتي cyber security . ما هو سايبر سكيورتي ولماذا هو مهم؟

إذا نظرنا حول عالم اليوم, سنرى أن الحياة اليومية أصبحت تعتمد على التكنولوجيا أكثر من أي وقت مضى. تتجلى أهميتها في الوصول شبه الفوري إلى المعلومات عبر الإنترنت مرورا إلى وسائل الراحة الحديثة التي توفرها .

تجلب التكنولوجيا العديد من الفوائد ، ومن الصعب تصديق وجود تهديدات محتملة كامنة وراء كل جهاز ومنصة نستخدمها. ومع ذلك ، على الرغم من تفاؤل المجتمع بشأن التقدم الحديث ، فإن تهديدات سايبر سكيورتي التي تظهرها التكنولوجيا الحديثة تشكل خطرًا حقيقيًا.

يُظهر الارتفاع المطرد في جرائم الإنترنت وجود عيوب في الأجهزة والخدمات التي نعتمد عليها. يجبرنا هذا القلق على التساؤل عن ماهية سايبر سكيورتي ، ولماذا هو ضروري وما الذي يمكننا تعلمه منه. إذن ما هو سايبر سكيورتي وما مدى خطورة تهديدات سايبر سكيورتي اليوم؟ تابع معنا هذا المقال إلى النهاية لأنه غاية في الأهمية.

ما هو سايبر سكيورتي؟

سايبر سكيورتي هو ممارسة لحماية الأنظمة والشبكات والبرامج الهامة من الهجمات الرقمية. غالبًا ما تهدف هذه الهجمات الإلكترونية إلى الوصول إلى المعلومات الحساسة بهدف تغييرها أو إتلافها . تم تصميم تدابير سايبر سكيورتي, والمعروفة أيضا باسم الأمن السيبراني, لمكافحة التهديدات للأنظمة المتصلة بالإنترنت مثل الأجهزة والبرامج والبيانات .

يهدف سايبر سكيورتي من تقليل مخاطر الهجمات الإلكترونية والحماية من الاستغلال غير المصرح به للأنظمة والشبكات. تم استخدام سايبر سكيورتي أو الأمن السيبراني كمصطلح عام في وسائل الإعلام لوصف عملية الحماية ضد كل شكل من أشكال الجرائم الإلكترونية ، من سرقة الهوية إلى الأسلحة الرقمية الدولية .

كيف يعمل سايبر سكيورتي؟

يعمل سايبر سكيورتي من خلال توفير طبقات متعددة من الحماية لمختلف الأجهزة الإلكترونية والشبكات والبرامج التي نستخدمها, وذلك من أجل خلق دفاع شامل ضد الهجمات الإلكترونية المحتملة. سيتمكن نظام سايبر سكيورتي القوي والفعال من اكتشاف نقاط الضعف المحتملة في الشبكة والتحقيق فيها وحلها قبل أن يتم استغلالها من قبل المخترقين.

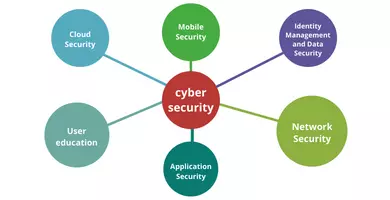

ما هي بعض المجالات الفرعية ل سايبر سكيورتي ؟

تشمل استراتيجية الأمن السيبراني القوية طبقات متعددة من الحماية ضد الجرائم الإلكترونية ، بما في ذلك الهجمات الإلكترونية التي تحاول الوصول إلى البيانات من أجل تغييرها أو تدميرها, أو ابتزاز الأموال من الأشخاص والمؤسسات والشركات. لهذا يجب أن تتناول التدابير الأمنية المضادة ما يلي:

أمان التطبيق Application Security

ينطبق أمان التطبيق على التطبيقات والخدمات التي يصل إليها المستخدمون من خلال واجهة متصفح عبر الإنترنت. نظرًا لأن تطبيق الويب يعيش على خادم بعيد ، وليس على جهاز المستخدم المحلي ، بالتالي يجب أن تنتقل المعلومات مع المستخدم عبر الإنترنت. يشكل أمان التطبيق مصدر قلق للشركات والافراد والمؤسسات التي تستضيف تطبيقات الويب أو تقدم خدمات الويب.

غالبا ما تختار هذه المؤسسات حماية شبكاتها من المخترقين والمتطفلين باستخدام جدران حماية تعمل على حماية تطبيقاتهم عن طريق فحص حزم البيانات التي تعتبر ضارة, وحظرها إذا لزم الأمر ذلك. كل هذه التدابير الأمنية يتم تضمينها في التطبيقات أثناء مرحلة التصميم, مع مراعاة كيفية التعامل مع البيانات, ومصادقة المستخدم, وما إلى ذلك.

الأمن السحابي Cloud Security

الأمن السحابي مهمته تأمين أنظمة الحوسبة السحابية. يتضمن ذلك الحفاظ على خصوصية البيانات وأمانها عبر البنية التحتية والتطبيقات والأنظمة الأساسية المستندة إلى الإنترنت. يتضمن تأمين هذه الأنظمة جهود موفري السحابة والعملاء الذين يستخدمونها ، سواء كانوا مستخدمين فرديين أو شركات.

يستضيف مقدمو الخدمات السحابية مثل Amazon Web Services, و Google Cloud Platform الخدمات على خوادمهم من خلال اتصالات دائمة بالإنترنت. نظرًا لأن أعمالهم تعتمد على ثقة عملائهم ، فإنهم يستخدمون طرق أمان السحابة للحفاظ على خصوصية بيانات العملاء وأمانها.

إدارة الهوية وأمن البيانات

إدارة الهوية تتضمن الأطر والعمليات والأنشطة التي تسمح للأفراد الشرعيين بالوصول إلى موارد المؤسسة للحفاظ على الأنظمة والبيانات آمنة. بينما يتضمن أمن البيانات تنفيذ آليات تخزين معلومات حساسة و قوية للحفاظ على البيانات آمنة سواءا كانت في مرحلة انتقالية أو على خادم, أو على جهاز كمبيوتر.

أمن الشبكة Network Security

أمن الشبكة هو عبارة عن مجموعة من التدابير الأمنية والإحتياطات المتخذة من أجل حماية البنية التحتية للشبكة الأساسية من التهديدات المحتملة. يتطلب تأمين الشبكة مجموعة معقدة من الأجهزة ، مثل مكافحة البرامج الضارة وغيرها . لهذا تقوم الوكالات والهيئات الحكومية بتوظيف محللي أمن المعلومات ذوي الخبرات و المهارات العالية لتنفيذ البرامج الأمنية ومراقبة فعاليتها باستمرار.

أمن الهاتف Mobile Security

أمن الهاتف يعد اليوم من الأشياء المهمة, خاصتا أن الجميع اليوم أصبح يعتمد على الإجهزة المحمولة في كثير من المعاملات. يمنع هذا المجال الفرعي الوصول غير المصرح به إلى المعلومات الشخصية والتنظيمية المخزنة على الأجهزة المحمولة مثل الأجهزة اللوحية والهواتف وأجهزة الكمبيوتر والمعدات المفقودة أو المسروقة والبرامج الضارة والفيروسات والمزيد.

تعليم المستخدم User education

يعد تدريب المستخدم على المفاهيم الأساسية لأمن الكمبيوتر أمرًا بالغ الأهمية لنشر أفضل ممارسات الصناعة والإجراءات والسياسات التنظيمية ، ومراقبة الأنشطة المشبوهة والضارة والإبلاغ عنها.

ما هي الأنواع المختلفة لتهديدات سايبر سكيورتي؟

بينما يعمل محترفو سايبر سكيورتي على سد الثغرات الأمنية ، يستمر المهاجمون في إيجاد طرق وسبل جديدة للتهرب من الدفاعات الأمنية واستغلال نقاط الضعف الناشئة. تشمل هذه التهديدات المتطورة ما يلي:

البرامج الضارة

ما هي البرامج الضاره؟ : تعد البرامج الضارة من أكثر أنواع الهجمات الإلكترونية شيوعا, والتي تشمل الفيروسات, وأحصنة طروادة, وبرامج التجسس . يتم تنشيط هذه البرامج الضارة عندما ينقر المستخدم على رابط عبر موقع ويب أو بريد إلكتروني غير موثوق به أو تنزيل برنامج غير مرغوب فيه, مما يؤدي إلى تثبيت فيروسات خطيرة على جهازك تؤدي إلى تدمير البيانات أو إيقاف تشغيل النظام بالكامل.

برامج الفدية

برامج الفدية هي نوع آخر من البرامج الضارة, تقوم بحظر أو تقييد وصول المستخدمين إلى أنظمتهم من خلال البرامج الخبيثة. يطلب منك برنامج الفدية دفع فدية باستخدام طرق الدفع عبر الإنترنت لاستعادة الوصول إلى نظامك أو بياناتك.

تخترق برامج الفدية شبكات الكمبيوتروتقوم بتشفير جميع الملفات الهامة باستخدام تشفير المفتاح العام. بخلاف البرامج الضارة الأخرى , يظل مفتاح التشفير هذا على خادم المخترق الإلكتروني. سيطلب هذا المجرم الإلكتروني من الضحية فدية مقابل مفتاح التشفير الذي بحوزته .

الهندسة الاجتماعية

الهندسة الاجتماعية عبارة عن مصطلح شائع يستخدم لمجموعة واسعة من الأنشطة الخبيثة التي يتم إنجازها من خلال التفاعلات البشرية . من خلالها يتم الإعتماد على التلاعب النفسي من أجل خداع المستخدم ودفعه لارتكاب أخطاء أمنية أو الكشف عن معلومات وبيانات حساسة.

تحدث هجمات الهندسة الاجتماعية في خطوة واحدة أو أكثر. يقوم المهاجمون أولاً بالتحقيق في الضحية المستهدفة لجمع المعلومات الأساسية والهامة ، مثل نقاط الدخول المحتملة والبروتوكولات الأمنية الضعيفة اللازمة لشن هجوم. بعد ذلك ، يتخذ المهاجم إجراءات لكسب ثقة الضحية وتوفير محفزات للإجراءات اللاحقة التي تعمل على كسر الممارسات الأمنية ، مثل تسريب معلومات حساسة أو منح الوصول إلى البيانات الهامة.

التصيد الاحتيالي

التصيد الاحتيالي هو شكل من أشكال الهندسة الاجتماعية يُستخدم غالبًا لسرقة بيانات المستخدم، بما في ذلك بيانات اعتماد تسجيل الدخول وأرقام بطاقات الائتمان. يحدث هذا عندما يتظاهر المهاجم بأنه كيان موثوق به ويخدع الضحية لفتح بريد إلكتروني أو رسالة فورية أو رسالة نصية.

يتم خداع المستلمين بعد ذلك للنقر على الروابط الضارة ، والتي يمكن أن تؤدي إلى تثبيت البرامج الخبيثة ، أو الكشف عن بيانات أو معلومات حساسة.

التصيد بالرمح

التصيد بالرمح هو نوع من الهجمات التصيد الاحتيالي الذي يتم عن طريق البريد الإلكتروني أو الاتصالات الإلكترونية, مستهدفا بذلك الافراد والمؤسسات والشركات. بينما يهدف مجرمو الإنترنت غالبًا إلى سرقة البيانات لأغراض ضارة ، فقد ينوون أيضًا تثبيت برامج ضارة على أجهزة الكمبيوتر الخاصة بالمستخدمين المستهدفين.

لماذا يعتبر سايبر سكيورتي مهمًا؟

أصبحت المعلومات رقمية بشكل متزايد , بحيث يمكن الوصول إليها من خلال الشبكات السلكية واللاسلكية والرقمية عبر الإنترنت و في كل مكان. كل هذه المعلومات الحساسة للغاية ذات قيمة كبيرة للمجرمين الإلكترونيين والأشخاص السيئين ، ولهذا السبب من المهم حمايتها من خلال برامج وعمليات الأمن السيبراني القوية.

كيف تحمي نفسك من تهديدات سايبر سكيورتي ؟

نظرًا لأن التكنولوجيا تلعب دورًا كبيرًا في كل من حياتنا الشخصية والمهنية ، فمن المهم أكثر من أي وقت مضى أن تكون على دراية بأهمية الأمن السيبراني لحماية نفسك وعملك وأجهزتك من التهديدات الإلكترونية المحتملة. فيما يلي بعض النصائح الهامة لحماية نفسك من الجرائم الإلكترونية :

استخدم كلمات مرور قوية و مختلفة

تسمح لك العديد من المواقع عبر الإنترنت بالتسوق أو التعليق أو التفاعل مع مستخدمين آخرين يطلبون كلمة مرور. من الأفضل استخدام كلمة مرور طويلة وسرية لجميع حساباتك ، والتي يصعب مقارنتها أو تخمينها. من المهم أيضًا التأكد من أن لديك كلمة مرور مختلفة لكل تسجيل دخول تستخدمه.

إذا تم اختراق أحد حساباتك ، فإن استخدام نفس كلمة المرور للوصول إلى عدة حسابات مختلفة يمكن أن يسهل على الآخرين الوصول إلى معلوماتك. تجعل كلمات المرور المنفصلة من الصعب على مهاجم واحد التأثير على جميع أنشطتك عبر الإنترنت أو الكشف عن معلوماتك الشخصية.

تثبيت التحديثات للأجهزة المحمولة وأجهزة الكمبيوتر والتطبيقات

بالإضافة إلى تحسينات الأداء أو إصلاحات الأخطاء ، يكون التحديث مفيدًا أيضًا لأسباب أمنية. تتطور التهديدات الإلكترونية باستمرار ، لهذا تعد المحافظة على تحديث أجهزتك وتطبيقاتك أسهل طريقة لحماية بياناتك من أحدث تهديدات الأمن السيبراني.

حماية الشبكات الاجتماعية وحسابات البريد الإلكتروني الخاصة بك

الحسابات الاجتماعية هي أداة قوية وطريقة رائعة للبقاء على اتصال مع العائلة والأصدقاء ومواكبة آخر الأخبار. ومع ذلك ، من المهم معرفة كيفية إدارة إعدادات الأمان والخصوصية لحسابك حتى لا يتمكن أي شخص غيرك من الوصول إلى معلوماتك الشخصية ووضع حسابك في الأيدي الخطأ.

احذر من رسائل البريد الإلكتروني العشوائية والمخادعة

قد نتلقى جميعًا رسائل بريد إلكتروني مخادعة, والتي غالبا ما تحاول إغراءنا بعروض شيقة مقابل إدخال التفاصيل المصرفية أو معلومات بطاقة الائتمان. كل هذا يدخل ضمن التصيد الإحتيالي الذي يستدرج فيه المجرم الإلكتروني ضحيته من أجل تحقيق أهدافه.

بشكل عام ، يجب ألا تفتح أبدًا رسائل البريد الإلكتروني غير الموثوق بها في صندوق الوارد الخاص بك ، ويجب عليك فقط فتح رسائل البريد الإلكتروني التي تتوقعها من مرسل معروف. في الوقت نفسه ، ليس من المستحسن أبدًا الرد على طلبات البريد الإلكتروني الخاصة بأرقام بطاقات الائتمان أو أرقام الحسابات المصرفية أو كلمات المرور أو أي أنواع أخرى من المعلومات الشخصية الحساسة.

مواضيع قد تهمك :

شكرا لك مقال مفيد